Vad menas med NIST?

NIST kan vara komplext att genomskåda. Vad är det och vad använder man det till? Vad är egentligen "Cyber Security Framework" och hur relaterar det till till "800-53"? Hur använder man NIST inom OT-säkerhet? Jag reder ut begreppen!

Man hör ofta att folk "jobbar enligt NIST" eller "granskar enligt NIST" när de pratar säkerhet. Men vad menar de egentligen? Och vad är det där NIST som de pekar på?

Den här texten är lånad från mitt nyhetsbrev kring OT-säkerhet och är den tredje delen i en serie om standarder och ramverk. Första avsnittet handlade om ISA/IEC 62443 och därefter kom del två där jag tittar på NAMUR NOA. Har du önskemål om vad jag ska ta upp framöver så får du väldigt gärna höra av dig!

Vad menar de egentligen?

Det första att tänka på är att folk kan mena lite olika saker när de pratar om NIST! NIST är en enorm organisation med 3000 anställda som driver standardisering och forskning som en del av USAs Department of Commerce. De har en väldig massa standarder inom en stor mängd områden. Lite slarvigt skulle man kunna jämföra deras standardiseringsarbete med svenska SIS även om jämförelsen haltar ganska mycket eftersom de sysslar med så mycket annat också. Inom just säkerhetsområdet är det fyra delar som de själva lyfter fram: "Cybersecurity framework", OT-säkerhet, kryptolösningar och medicinska system som trådlöst styrda medicinska pumpar.

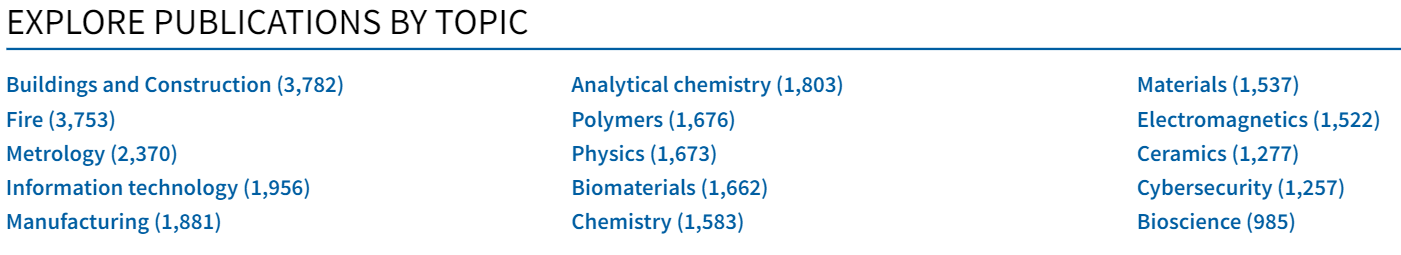

De dokument som vi OT-, Info- och IT-säkerhetsmänniskor brukar intressera oss för finns i det som NIST kallar "Special Publications" och närmare bestämt i underserien 800. Tittar man på mängden dokument ser man att Cybersecurity faktiskt är ett av deras minsta områden...

Så vad menar folk med att de jobbar enligt NIST? Förmodligen är det någon av dessa eller en kombination av dem:

- Man organiserar sitt säkerhetsarbete enligt "NIST Cybersecurity Framework"

- Man mäter sin säkerhetsförmåga enligt "NIST Cybersecurity Framework"

- Man implementerar säkerhetsåtgärder enligt "NIST SP 800-53"

- Man arbetar med OT-säkerhet enligt "NIST SP 800-82"

Av dessa fyra är det egentligen bara 800-82 som är specifikt för OT-säkerhet. De övriga är generella även de är mycket lämpliga även för OT-verksamheter.

NIST Cybersecurity Framework

De flesta som pratar om "NIST" menar numera Cybersecurity Framework eller CSF som det brukar förkortas. Det är ett ramverk för hur man mäter risk, strukturerar riskarbete, väljer säkerhetsåtgärder och utför säkerhetsarbete i en organisation. En snygg sak är att man istället för att skapa en ny standard försöker knyta ihop en massa redan existerande standarder och rekommendationer.

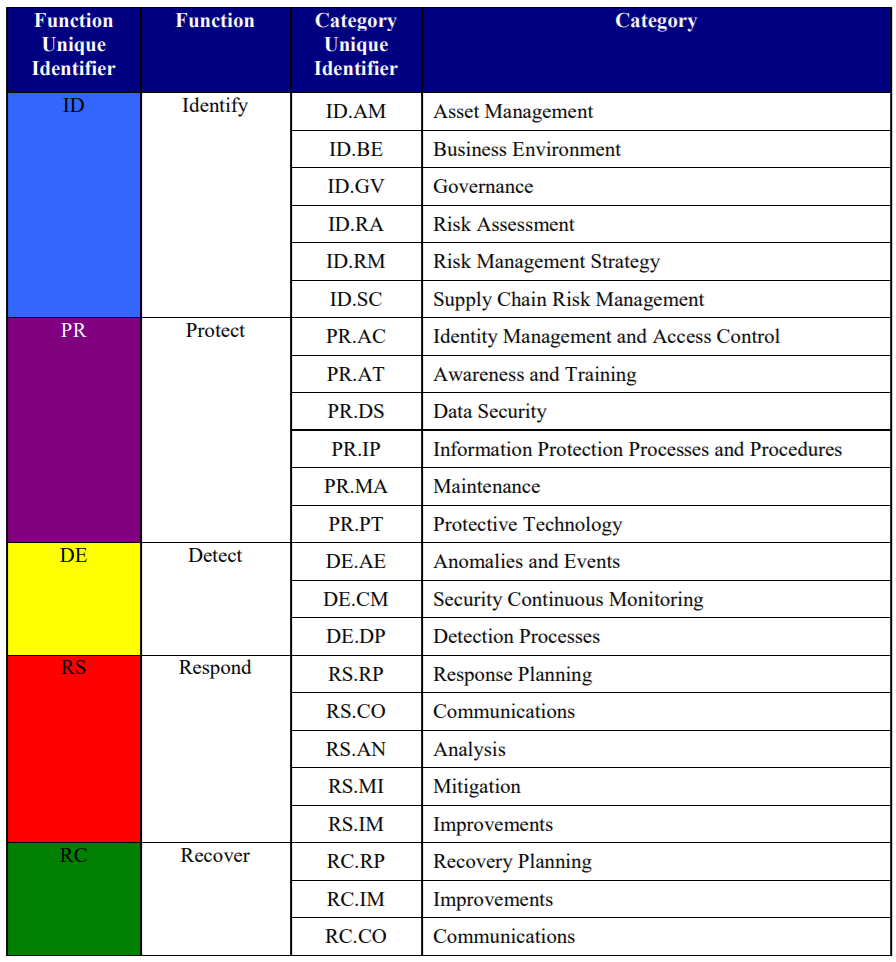

Man har gjort en elegant struktur i fem delar som är lätt att förstå. Det i grunden ett dokument och en lista som är tillgänglig i två versioner, antingen en lista i Excel eller ett dokument som beskriver hela modellen. På sätt och vis är det ganska likt upplägget i ISO 27000 där dokumentet motsvarar ISO 27001 och listan motsvarar ISO 27002.

De fem delarna är nedbrutna i 23 kategorier som sedan bryts ner till totalt 108 underkategorier. Varje kategori och underkategori är beskriven med en enda mening och till var och en av dem finns en radda referenser till olika standarder: "Center for Internet Security: Critical Security Controls", "COBIT", "ISA 62443-2-1", "ISA 62443-3-3", "ISO 27001" och "NIST 800-53".

Här ett exempel från kategorin "Protect" i listan med ett par underkategorier samt en förteckning över referenser till diverse standarder som kan användas för att implementera respektive kategori. Som du ser beskrivs varje kategori med bara en enda mening:

Compliance och poäng?

En viktig sak som man också trycker på i själva dokumentet är att man måste vara försiktig med att prata om "compliance" gentemot ramverket i och med att det kan användas på så väldigt många olika sätt. Varje organisation uppmanas själv definiera hur man bäst drar nytta av det. På samma sätt ser man ibland att man utför granskningar av en organisation och kommer fram till en betygspoäng, "Företag X har 1.7 NIST-poäng". Det här är inte fel, men man får se upp med att jämföra den siffran med andra eftersom det finns många olika sätt att värdera vad som är rätt och fel. NIST uppmanar dessutom organisationer att lägga till egna kategorier eller referenser om det behövs för verksamheten. Men oavsett allt detta är det ett väldigt starkt verktyg för att mäta sin egen utveckling!

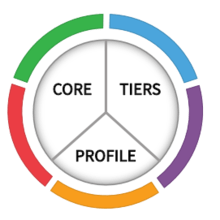

Kategorier, Nivåer och Profiler

Listan med de 108 kategorierna är det som kallas kärnan i NIST CSF. Till det kommer två andra delar, "Implementation Tiers" och "Framework Profile". "Implementation Tiers" beskriver organisationens generella förmåga att arbeta strukturerat med risk men är inte tänkt att ses som en mognadsmodell utan mer som ett handfast sätt att beskriva den nuvarande förmågan och besluta vilken ambitionsnivå man vill ha. "Framework Profile" beskriver hur man sätter mål och sedan mäter uppfyllandet av de 108 kategorierna. Resultatet kan beskrivas på lite olika sätt, vanligast är en kurva eller NIST-poängen jag nämnde här ovanför. Man trycker från NISTs sida på att man inte blint ska sikta på att höja sin "poäng" utan att först värdera det man vill göra utifrån sin riskprofil och utifrån vad åtgärderna kommer att kosta.

Vilken måttband ska vi använda?

För att mäta sin egen organisation med hjälp av CSF kan man antingen göra egna självskattningar alternativt kan man låta en intern eller extern granskare göra en genomlysning. Som stöd för ett sådant arbete finns en massa olika stödverktyg som gör det enklare att ställa rätt frågor eller kontrollera rätt saker. Personligen är jag certifierad CISA-revisor och har då tillgång till ISACAs frågebatteri "Cybersecurity: Based on the NIST Cybersecurity Framework Audit Program" som jag gillar. De flesta stora revisionsföretag har sina egna modeller som de "utsätter" sina kunder för. För oss OT-människor trycker NIST i CSF lite extra på att vi måste tänka på att vi hanterar andra typer av risker så att vi inte fastnar i enbart "IT-tänk" utan även tänker på miljö, hälsa och annat som är typiskt för vår värld.

Tumme upp!

Högst personligen gillar jag CSF eftersom man valt att inte skapa ytterligare en ledningssystemsstandard och för att det är väldigt lite dödkött i dokumenten. Baksidan av samma mynt är att det lämnar en hel del öppet för eget tyckande vilket förstås kan vara störande för paragrafryttare.

Delen om "Implementation Tiers" är kanske värst på det viset, där har man väldigt lite att luta sig mot.

Delarna kring "Framework Profiles" bör de flesta verksamheter kunna kombinera på ett bra sätt med "Security Levels" om man arbetar efter ISA 62443 för att få en snygg helhetsbild. Ramverket har en stor fördel i att det är gratis även om det förstås lutar sig mot andra standarder som inte är det...

NIST SP 800-53

Det här dokumentets riktiga namn är "Security and Privacy Controls for Information Systems and Organizations" vilket förklarar precis vad det är för ett dokument, en enorm samling säkerhetsåtgärder. Den första versionen dök upp 2005 och sedan dess har det kommit fem uppdateringar som förändrat innehållet ganska mycket. Den senaste versionen dök upp i höstas där man bland annat ändrat språkbruket så att dokumentet passar mycket bättre för oss som intresserar oss för OT och IoT. Ett gäng åtgärder kring supply chain är också intressant men å andra sidan har också ett gäng privacy-krav dykt upp som ofta är mindre relevant för oss.

Tunga dokument!

Där NIST CSF är ett nätt dokument är SP 800-53 betydligt tyngre. Ett introduktionskapitel på 3 sidor, ett kapitel på 7 sidor med förklaringar till strukturen i dokumentet och sedan 350+ sidor med säkerhetsåtgärder! Dessutom har ett dotter-dokument SP 800-53B med 50+ sidor brutits ut som innehåller baselining för säkerhetsåtgärderna i huvuddokumentet. Sedan tidigare finns också SP 800-53A på nästan 500(!) sidor som beskriver man mäter effektiviteten hos säkerhetskontrollerna. Nu är det ju två helt olika dokument men jag kan ändå inte låta bli att jämföra med hur NAMUR skriver sina NOA-dokument från förra nyhetsbrevet, verkligen två helt olika sätt att bygga dokument!

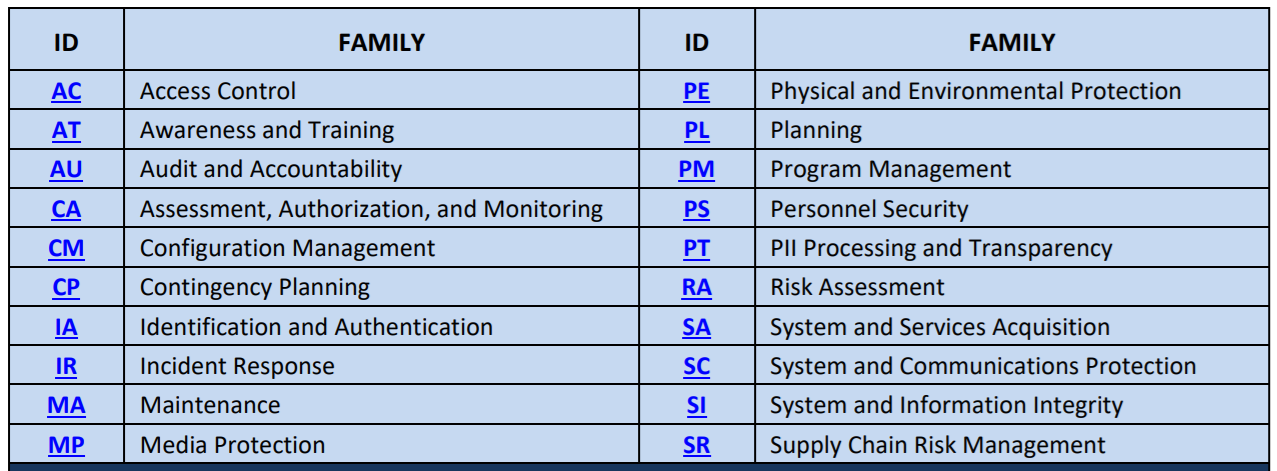

Alla dessa säkerhetsåtgärder delas in i en struktur med 20 familjer där varje familj innehåller ett antal säkerhetsåtgärder där varje åtgärd kan ha en eller flera utökningar. Dokumentet gör en poäng i att inte berätta hur man ska välja rätt säkerhetsåtgärder baserat på sin riskanalys utan pekar istället på ett antal alternativa sätt, bland andra NIST CSF.

Det här är ett brutalt dokument! Vi talar alltså om över 1000 säkerhetsåtgärder som beskrivs på ett utförligt sätt. De är alla skriva på ett sätt som är helt neutralt från tekniken som används och sättet de implementeras vilket gör att det är ett rejält jobb att välja, definiera och implementera dem var och en! Å andra sidan är det en mycket komplett uppsättning i motsats till exempelvis åtgärderna i ISO 27002 som ju av det skälet egentligen kräver ännu mer arbete för att bli heltäckande. Oavsett hur man bygger sitt ledningssystem och kravkatalog för säkerhet är NIST SP 800-53 ett formidabelt uppslagsverk! I och med att det är så generellt skrivet finns mycket som är väldigt användbart även för OT-säkerhet.

NIST SP 800-82

Det här dokumentet släpptes i sin första version 2011 och revision 2, som är den senaste, släpptes 2015. För några veckor sedan begärde NIST in förslag och kommentarer inför ett kommande arbete med att ta fram revision 3. Man säger sig sikta på att ha ett första utkast klart vid årsskiftet. Den nuvarande versionen av SP 800-82 är anpassad till den förra revisionen av SP 800-53 vilket gör att vi hamnar i ett litet mellanläge nu när vi väntar på en uppdatering av SP 800-82... Några intressanta områden som man verkar sikta speciellt på är bland annat:

- Att göra dokumentet mer inriktat mot styrsystem och automation i allmänhet snarare än det industriella fokus det har i den nuvarande versionen.

- Användning av moderna säkerhetsåtgärder.

- Anpassningar som ska passa mindre verksamheter.

Lite gammaldags?

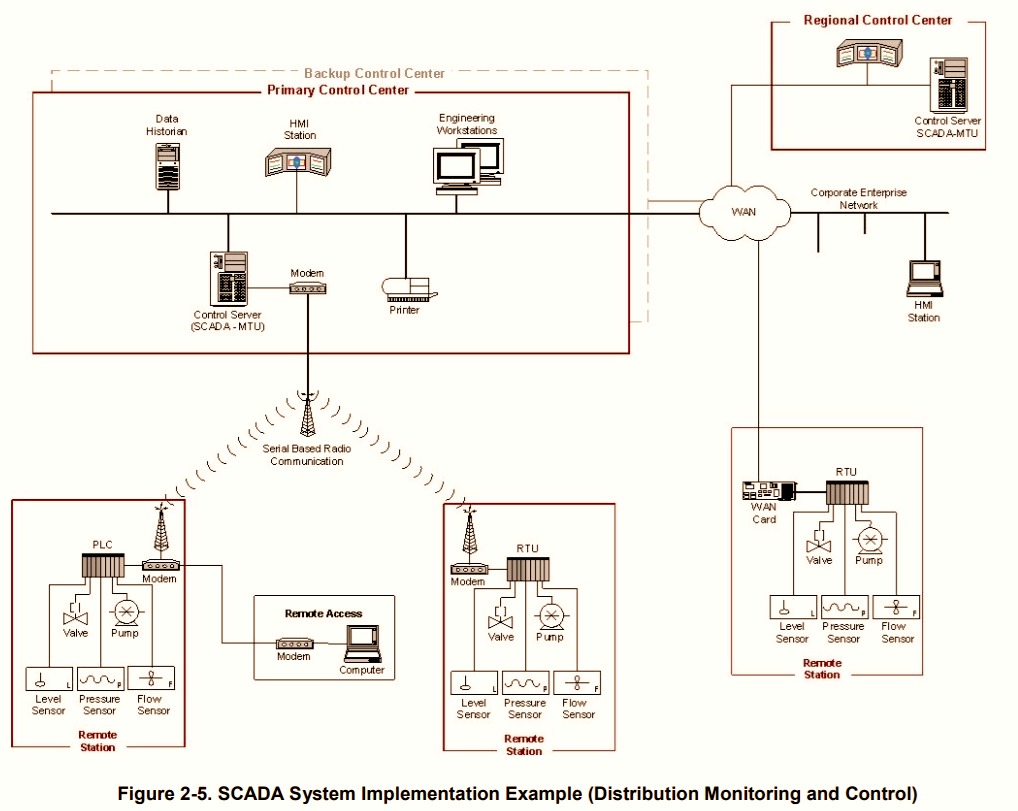

Generellt är SP 800-82 tänkt att "läggas ovanpå" SP 800-53 för att bättre anpassa den till OT-världens behov. Dokumentet inleds med en ganska omfattande genomgång av historiken kring OT och ger jämförelser med IT kring skillnaderna i risker och utmaningar. Om man är ny inom OT-världen är det en helt okej introduktion även om det märks att den har några år på nacken, exempelvis saknar jag alla de nya utmaningarna kring "Industri 4.0" som de flesta OT-verksamheter står mitt i idag. Inriktningen är också väldigt hårt skruvad mot processindustri och tillverkande industri medan andra sorters OT bara omnämns i förbigående, inom exempelvis fastighetsautomation, autonoma system, fysiskt skydd och energistyrning. Allt detta verkar man ju sikta på att fixa i den kommande uppdateringen!

Generellt kan jag tycka att SP 800-82, precis som väldigt många amerikanska myndighetstexter, går vilse i sitt syfte och försöker vara allting på en gång. Ena sekunden luktar det skolbok när man går igenom massor av olika nätverksprotokoll för att förklara vad de används till för att sedan plötsligt i detalj gå igenom de 20 familjerna av säkerhetsåtgärder som finns i SP 800-53 för att förklara hur de funkar i OT-världen. Ena sekunden riktar man sig till ledningen och nästa stund till tekniker. Inget av det är förstås fel men det blir tungt att ta till sig den här typen av dokument! Om man använder SP 800-53 i en OT-verksamhet så finns det absolut mycket godis i SP 800-82, inte minst Appendix G som graderar alla säkerhetsåtgärder efter applicerbarhet beroende på verksamhetens riskprofil. Personligen ser jag nog oftast dokumentet som en bra inspiration och kanske ett uppslagsverk när man tittar på något speciellt säkerhetsområde.